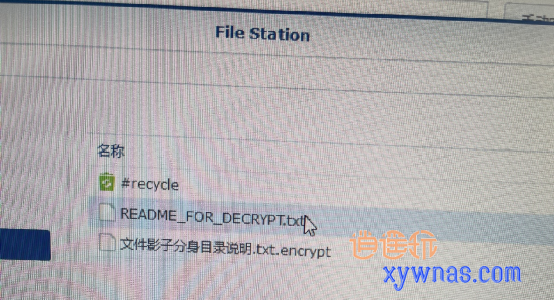

前几天有朋友发消息说是nas中毒了,咕哒也是纳闷,这么多年是第一次听说个人玩家有nas中毒之类的。如图:

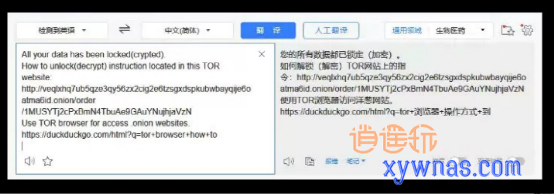

每个文件夹内都有这个txt文件,打开提示是如下图的英文翻译,勒索病毒,要用洋葱头操作解密等等,说白了就是打钱。。。问了朋友前面操作了什么。回复是自己nas做了远程访问很好用,然后管理员账密借给朋友使用了,一时无语中。

群晖DSM7系统安全设置能隔绝绝大多数网络威胁,但千万不要把管理员账号借给他人使用!!

结合以上整理一下dsm系统的安全设置。只要通过简单的设置然后有基础的安全意识,那nas主机的数据就会安全无忧!

一、群晖的基本安全设置修改

1、禁用admin账户

DSM7默认就是禁用admin作为管理员账户的,如实DSM6或者升级到7的可以新建管理员后再禁用admin

在控制面板,用户群组,用户账号可以编辑禁用。

2、使用高强度密码

在高级设置选项,勾选密码强度限制,如上图为到少8位密码,且大小写和字符数据都必须有。当然,还是那句话,管理员账密不要借于他人使用!

3、修改等候超时

默认是网页上15分钟没操作自动退出登录,按需修改,时间太短会影响使用体验

个人建议10分钟左右,如果是在某一公众场合设备使用频繁的话,建议设置为2分钟超时。

4、开启双重验证

DSM7的双重验证支持OPT验证码(Synology Secure SignIn或者Google Authenticator)

也支持硬件安全秘钥(x86机型才有),比如USB秘钥类(Fido2)的YubiKey、飞天Key

在控制面板,安全性,账户,强制管理员组用户的双重验证

可以使用usb密钥这个最方便。

5、关闭SHH访问

如确实需要使用,修改默认的22端口为10000以上的其它没有规律数字端口,如15845这样的端口,重点是SSH端口启用后,在操作使用结束,到控制面板再取消SSH功能!

6、对外端口映射

如有公网IP在路由器端口映射时对外不要使用默认的5000、5001、5005、5006、6690等!对外依旧建议10000以上的端口

在控制面板、登录门户,DSM可以设置http和https的端口号。

修改后的端口号在其它使用系统设置填入修改后的端口号即可。

7、关闭root账户

非常不建议开启群晖的root账户,如必需用请修改为高强度的root密码,也可使用完毕后关闭!

synouser --setpw root UODdcp0&1643#xywnas.com

红字为密码部分

或者直接关闭root登录:

sed -i 's/PermitRootLogin yes/#PermitRootLogin prohibit-password/g' /etc/ssh/sshd_config

二、配置防火墙禁止国外IP(非大陆IP)

1、启用防火墙

打开控制面板,安全性,防火墙选择启用

2、编译配置文件default

新增防火墙规则,下面三个按需设置,在设置禁止国外IP访问前先设置好允许内网IP访问、允许中国IP,否则会导致自己无法登录到nas使用。

允许内网IP访问

内网这个按自己的IP网段实际情况添加,如过多个IP段内网可以互访都要加入,包括虚拟组网的IP段!

如果有docker使用了bridge桥接网络,也需要添加到允许访问的名单内

允许中国IP访问

在来源ip,位置选择中国大陆。

禁止国外IP访问(注意:排序永远是最后一个!)

最后再新增防火墙规则,设置为所有拒绝,这也最国外ip禁用规格放在最后的原因。

防火墙规格按上面排序进行执行。

三、添加网络威胁黑名单

可以参考中科大IP地址黑名单系统:http://blackip.ustc.edu.cn/txt.php,但是群晖黑名单不支持/16 /24的IP段,所以暂时只能自己手动添加,或者删除IP段导入普通的IP地址名单。

选择IP名单的文本文件导入即可。

四、安全顾问扫描

更多nas教程、工具、文档等,可以关注微信公众号:xwy-nas,有问题也可以私信我

文章评论